HoneyPot en Telegram: cómo no caer en los trucos de los estafadores

Te contamos cómo se engaña a los principiantes en criptomonedas usando HoneyPot en Telegram. Cómo reconocer el engaño y evitar manipulaciones fraudulentas

Desafortunadamente, la industria de las criptomonedas se ha convertido en un terreno fértil para los esquemas de honeypot. Los participantes del mercado sin escrúpulos juegan hábilmente con el FOMO y la codicia de los usuarios que quieren beneficiarse de las inversiones lo antes posible.

Telegram se ha convertido últimamente en una gran plataforma para lanzar todo tipo de minijuegos y aplicaciones de criptomonedas. Interactuar con el mundo Web3 se ha vuelto aún más fácil, pero no más seguro. Aprovechando el sentimiento de confianza en una plataforma a gran escala, los estafadores trasladaron el esquema de HoneyPot aquí.

Antes de comprender cómo un usuario de mensajería común puede reconocer y protegerse de un HoneyPot en Telegram, echemos un vistazo a qué es este esquema.

¿Qué es HoneyPot?

HoneyPot o "cebo" no es un nuevo esquema de fraude, pero con la aparición de nuevas tendencias en el mercado de las criptomonedas, este esquema se adapta a ellas y, lamentablemente, se vuelve más difícil de rastrear. Su esencia radica en el hecho de que los atacantes atraen fondos de usuarios crédulos.

Los atacantes crean proyectos, los promocionan entre los usuarios con promesas de ganancias financieras increíbles y luego desaparecen con los fondos de los usuarios. Por ejemplo, los usuarios más inexpertos se sienten atraídos por la idea de una mecánica simple de un proyecto en particular. Los usuarios avanzados prestarían atención inmediatamente a los principios fundamentales de los proyectos de criptomonedas y realizarían su propio análisis antes de sumergirse en el proyecto y darle sus fondos.

En pocas palabras, con un esquema de este tipo, es importante que los estafadores creen una oferta atractiva que parezca legítima y segura y alienten a las víctimas a aceptar esta oferta.

Todo tipo de manipulación psicológica y presión son el principio fundamental de un HoneyPot, al que los usuarios deben prestar atención para evitarlo.

¿Dónde se ocultan los esquemas HoneyPot?

Hay varias áreas principales en la industria de las criptomonedas en las que los estafadores despliegan un esquema de cebo, y a las que el usuario medio debe prestar atención. Uno de los más populares es la creación y uso de contratos inteligentes y dApps falsos. A primera vista, parecen bastante legítimos. Un contrato inteligente o una aplicación descentralizada de este tipo promete una alta rentabilidad o participación en el juego, la agricultura y la minería a cambio de una recompensa. Sin embargo, contienen errores u otras vulnerabilidades en su código. La vulnerabilidad es una vía de escape para los estafadores, a través de la cual se escabullen desapercibidos con los fondos de los usuarios.

Algunos estafadores crean plataformas de inversión falsas en lugar de contratos inteligentes. Es muy posible que se parezcan a intercambios o fondos ordinarios. E incluso durante algún tiempo pueden trabajar legalmente y traer a los inversores lo que vinieron a buscar. Por lo tanto, los atacantes están tratando de inspirar una confianza imaginaria. Pero en algún momento, los intercambios y plataformas fraudulentas desaparecen con los fondos de los usuarios engañados.

El airdrop sigue siendo uno de los eventos más populares en el ámbito de las criptomonedas. Esta es una forma bastante normal para que los proyectos recién aparecidos atraigan a más usuarios. Sin embargo, los estafadores también han aprendido a usar el esquema HoneyPot en esta dirección. El mismo principio se aplica aquí: atraer a las víctimas con promesas de ganancias financieras. El usuario envía fondos al estafador con la esperanza de que reciba más tokens en el futuro. Por lo tanto, es importante prestar atención a la transparencia y la rendición de cuentas de los proyectos con airdrops. Los términos del airdrop también deben ser transparentes.

Este método es uno de los más comunes en la actualidad. La mayoría de las veces, los estafadores se aprovechan de la popularidad de los nuevos proyectos que están a punto de emitir su token y lo lanzan entre la comunidad. Los atacantes lanzan un token de proyecto falso y anuncian su airdrop. Los usuarios conectan sus billeteras y terminan perdiendo sus fondos. Aquí es importante que el usuario siga las páginas oficiales de las redes sociales del proyecto y revise cuidadosamente la dirección de cada enlace.

El phishing también forma parte del esquema HoneyPot. Se crean sitios web falsos de intercambios y plataformas conocidas que se ven exactamente como los reales. Con la ayuda de boletines informativos por correo electrónico u otros canales de comunicación, los estafadores lo instan a seguir el enlace y conectar su billetera. De esta manera, los atacantes obtienen acceso a la billetera de la víctima. No es necesario seguir enlaces de usuarios y proyectos desconocidos.

A los estafadores también les gusta colocar cebos en intercambios descentralizados. Crean pares comerciales con un token inexistente. Cuando los usuarios intercambian sus tokens reales por falsos, pierden fondos. Ser cauteloso con proyectos/tokens poco conocidos es parte de la higiene digital.

¿Cómo venden los estafadores un HoneyPot en Telegram?

Como se mencionó anteriormente, es importante que los participantes del mercado sin escrúpulos se ganen la confianza de los usuarios. Para ello, crean un canal temático de Telegram, lo promocionan a través de funciones publicitarias integradas y ganan varias decenas de miles de suscriptores. Durante algún tiempo, publican contenido bastante funcional, publicitan agresivamente su canal. Desafortunadamente, la popularidad y la confianza en Telegram juegan a favor de los estafadores. Esto crea una falsa sensación de seguridad. A continuación, hablaremos sobre cómo un usuario común puede reconocer un canal de estafa.

Además, este esquema adquiere varias opciones para el desarrollo de eventos. Los estafadores colocan imperceptiblemente una trampa para ratones. Dado que los minijuegos han causado un verdadero revuelo en el mensajero, nada impide que los atacantes "lancen" los suyos propios. Promocionan su producto, prometen lanzar un token de juego y piden conectar sus billeteras para la distribución lo antes posible. A continuación, obtienen acceso a la billetera y extraen todos los fondos del usuario desde allí. Si no está seguro del proyecto, no debe conectar su billetera a él.

Hay otra opción. Una vez que los estafadores han reunido la audiencia adecuada en su canal, crean una copia del mismo con el mismo número de suscriptores en forma de bots. A continuación, los estafadores dan el nombre de usuario del canal con audiencia en vivo al canal con bots. Un token/proyecto falso aparece en el canal "en vivo", que atrae fondos de las víctimas. Además, este canal se transfiere al estado de cerrado. Una denuncia de estafa de un usuario ahora vuela al canal con bots. El soporte puede ignorar estas quejas, ya que no hay ninguna estafa en el canal con bots como resultado. Y desafortunadamente, esta es una falla en la seguridad de Telegram, que es utilizada por los atacantes.

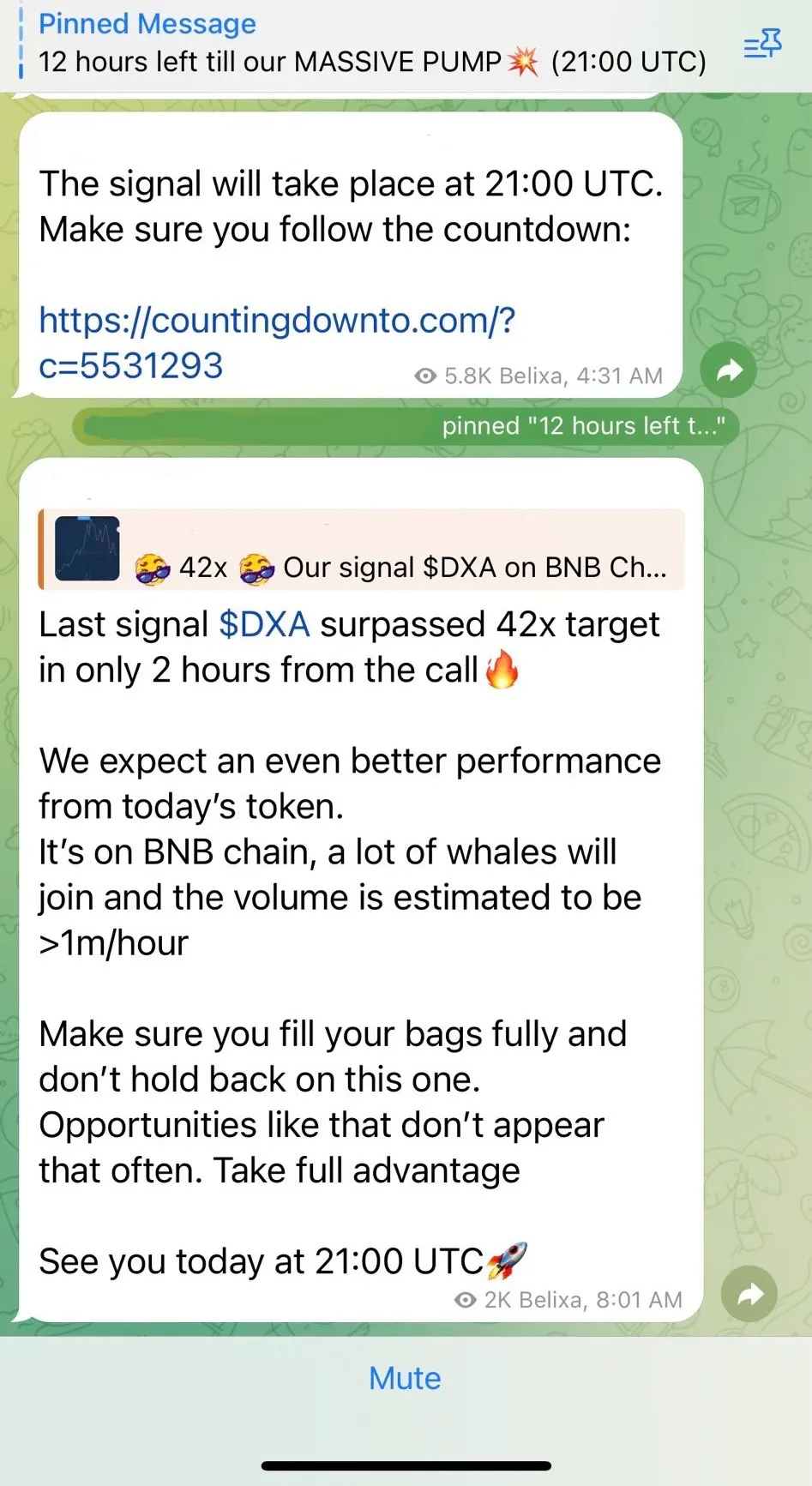

Este es un ejemplo de un esquema de HoneyPot. Preste atención a cómo pueden verse las manipulaciones de los estafadores para no caer en ellos:

Cómo protegerse de un HoneyPot

Recuerde que la tarea principal de un estafador al implementar un esquema HoneyPot es ganarse la confianza de los usuarios. Dedicarán su tiempo y energía a ello. Probablemente, inicialmente jugarán según las reglas, dibujarán un retrato de un experto en el que se debe confiar e incluso pedirán su propio análisis, así como se comportarán con moderación con respecto a la llamada a una acción en particular.

En este caso, es casi imposible para el usuario distinguir un proyecto fraudulento de uno legítimo. Y, sin embargo, la regla de oro de realizar tu propio análisis de proyectos sigue funcionando.

Comprueba siempre la validez de los canales y las cuentas, especialmente cuando se trata de tu dinero e información personal. Los canales que no reaccionan a las publicaciones y los comentarios deshabilitados son sospechosos. Los canales recién creados y sus páginas de administración también son campanas de alarma.

Comprobar la legitimidad del proyecto en foros y comunidades de terceros. Los proyectos deben contar con un documento técnico, como mínimo. Los contratos inteligentes de este tipo de proyectos deben someterse a una auditoría de seguridad. Así que asegúrate de prestar atención a este aspecto también.

No hagas clic en enlaces sospechosos que puedan aparecer en el canal o en los comentarios de las publicaciones. No compartas tus datos y pasa por el 2FA de tu cuenta de Telegram.

Desconfía de aquellos proyectos que ofrecen rendimientos demasiado altos en poco tiempo. Y para protegerse del phishing, use antivirus y software especial.

Conclusión

No existe una garantía absoluta de protección contra los esquemas de HoneyPot. Sin embargo, el usuario puede protegerse tanto como sea posible. Realice su propio análisis y aprenda a reconocer posibles proyectos fraudulentos. Y si resulta que te pillan en una estafa, debes ponerte en contacto inmediatamente con la policía y los especialistas en ciberseguridad.