HoneyPot no Telegram: como não cair nos truques dos golpistas

Contamos como os iniciantes em criptomoedas são enganados pelo HoneyPot no Telegram. Como identificar o esquema e evitar a manipulação por golpistas.

Infelizmente, o setor de criptomoedas se tornou um terreno fértil para esquemas HoneyPot. Participantes inescrupulosos do mercado jogam habilmente com o FOMO e a ganância dos usuários que querem capitalizar seus investimentos o mais rápido possível.

Ultimamente, o Telegram se tornou uma excelente plataforma para o lançamento de todos os tipos de minijogos e aplicativos de criptomoedas. A interação com o mundo Web3 ficou ainda mais fácil, mas não mais segura. Aproveitando o senso de confiança em uma plataforma de grande escala como essa, os golpistas transferiram o esquema HoneyPot para lá.

Antes de entendermos como um usuário comum do messenger pode reconhecer e se proteger do HoneyPot no Telegram, vamos entender o que é esse esquema.

O que é HoneyPot?

HoneyPot ou “isca” não é um esquema de fraude novo, mas com o surgimento de novas tendências no mercado cripto, esse esquema se adapta a elas e, infelizmente, torna-se mais difícil de rastrear. Sua essência é que os invasores roubam fundos de usuários crédulos.

Os invasores criam projetos, promovem-nos para usuários com promessas de ganhos financeiros incríveis e depois desaparecem com os fundos dos usuários. Por exemplo, os usuários mais inexperientes são atraídos pela ideia da mecânica simples de um determinado projeto. Os usuários avançados imediatamente prestariam atenção aos princípios básicos dos projetos de criptomoeda e conduziriam suas próprias análises antes de se envolverem no projeto e investirem seus fundos nele.

Em termos simples, com esse esquema, é importante que os golpistas criem uma oferta atraente que pareça legítima e segura e induzam as vítimas a concordar com essa oferta.

Todo tipo de manipulação psicológica e pressão é o princípio fundamental do funcionamento do HoneyPot, ao qual os usuários devem prestar atenção para evitá-lo.

Onde se escondem os esquemas HoneyPot

Há várias áreas principais no setor cripto em que os golpistas estão implantando o esquema de isca e às quais o usuário comum deve prestar atenção. Uma das mais populares é a criação e o uso de contratos inteligentes e dApps falsos. À primeira vista, eles parecem bastante legítimos. Esse tipo de contrato inteligente ou aplicativo descentralizado promete altos retornos ou participação em um jogo, farming, mineração por uma taxa. No entanto, eles contêm bugs ou outras vulnerabilidades em seu código. A vulnerabilidade é uma saída de emergência para os golpistas, por meio da qual eles escapam com os fundos dos usuários sem serem notados.

Alguns golpistas criam plataformas de investimento falsas em vez de contratos inteligentes. Elas podem muito bem se parecer com bolsas ou fundos comuns. E podem até funcionar legalmente por algum tempo e trazer aos investidores o que eles buscam. Assim, os invasores tentam inspirar uma confiança imaginária. Mas, a certa altura, as bolsas e plataformas fraudulentas desaparecem com os fundos dos usuários enganados.

O Airdrop continua sendo um dos eventos mais populares na esfera das criptomoedas. É uma forma bastante normal de os projetos recém-surgidos atraírem mais usuários. No entanto, os golpistas aprenderam a aplicar o esquema HoneyPot nessa direção também. Aqui, aplica-se o mesmo princípio: atrair as vítimas com promessas de ganhos financeiros. O usuário envia fundos para o golpista na esperança de receber mais tokens no futuro. Portanto, é importante prestar atenção à presença de transparência e responsabilidade dos projetos de airdrop. Os termos e condições do airdrop também devem ser transparentes.

Esse método é um dos mais comuns atualmente. Na maioria das vezes, os golpistas aproveitam a popularidade de novos projetos que estão prestes a lançar seu token e fazer o airdrop para a comunidade. Os invasores lançam um token de projeto falso e anunciam seu airdrop. Os usuários conectam suas carteiras e acabam perdendo seus fundos. Nesse caso, é importante que o usuário siga as páginas oficiais de mídia social do projeto e verifique cuidadosamente o endereço de cada link.

O phishing também faz parte do esquema HoneyPot. São criados sites falsos de bolsas e plataformas conhecidas que se parecem exatamente com os reais. Por meio de boletins informativos por e-mail ou outros canais de comunicação, os golpistas incentivam você a clicar no link e conectar sua carteira. Dessa forma, os invasores obtêm acesso à carteira da vítima. Não clique em links de usuários e projetos desconhecidos.

Os golpistas gostam de colocar iscas em bolsas descentralizadas. Eles criam pares de negociação com um token inexistente. Quando os usuários trocam seus tokens reais por tokens falsos, eles perdem seus fundos. O cuidado com projetos/tokens desconhecidos faz parte da higiene digital.

Como os golpistas implementam o HoneyPot no Telegram?

Como mencionado acima, é importante para os participantes inescrupulosos do mercado ganhar a confiança dos usuários. Para fazer isso, eles criam um canal temático no Telegram, promovem-no por meio de funções de publicidade incorporadas e ganham várias dezenas de milhares de assinantes. Por algum tempo, eles publicam conteúdo bastante útil e fazem propaganda agressiva de seu canal. Infelizmente, a popularidade e a confiança no Telegram são favoráveis aos golpistas. Isso cria uma falsa sensação de segurança. A seguir, falaremos sobre como um usuário comum pode reconhecer um canal fraudulento.

Esse esquema assume diversas variantes de eventos. Os golpistas preparam uma ratoeira furtivamente. Como agora os minijogos do messenger estão fazendo um verdadeiro sucesso, nada impede que os golpistas “lancem” os seus próprios minijogos. Eles promovem seu produto, prometem lançar o token de jogo e pedem para conectar suas carteiras para o airdrop. Em seguida, eles obtêm acesso à carteira e desviam todos os fundos do usuário de lá. Se você não tiver certeza sobre o projeto, não conecte sua carteira a ele.

Também existe outra variante. Depois que os golpistas conseguem reunir o público necessário em seu canal, eles criam uma cópia dele com o mesmo número de assinantes na forma de bots. Em seguida, os golpistas atribuem o nome de usuário do canal com o público real ao canal com bots. Um token/projeto falso aparece no canal “real” para desviar os fundos das vítimas. Em seguida, esse canal é colocado em status fechado. As queixas sobre fraude de usuários são enviadas para o canal com bots. O suporte pode ignorar essas reclamações, pois não há fraude no canal de bots. E, infelizmente, essa é uma falha de segurança no Telegram da qual os invasores estão se aproveitando.

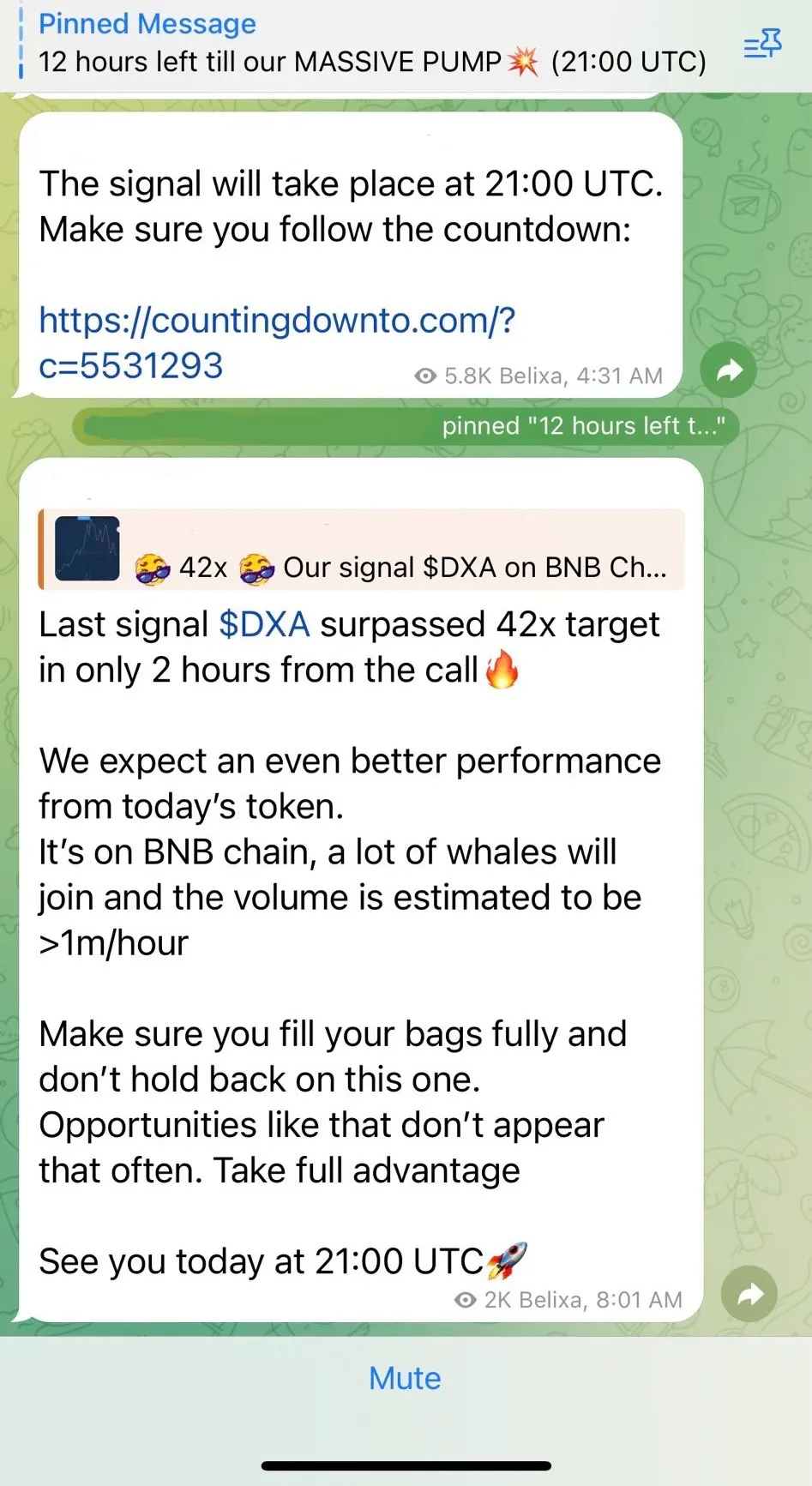

Aqui está um exemplo de um esquema HoneyPot. Preste atenção em como as manipulações dos golpistas podem parecer, para que você não caia nelas:

Como se proteger do HoneyPot

Lembre-se de que o objetivo principal de um golpista ao implementar um esquema HoneyPot é ganhar a confiança dos usuários. Ele gastará sua energia e tempo nisso. Provavelmente, no início, ele seguirá as regras, apresentando-se como um especialista em quem você pode confiar e até mesmo apelando para que faça sua própria análise, além de se comportar com moderação em relação à chamada para esta ou aquela ação.

Nesse caso, é quase impossível para um usuário distinguir um projeto falso de um legítimo. Ainda assim, a regra de ouro de realizar sua própria análise de projetos continua válida.

Sempre verifique a autenticidade de canais e contas, especialmente quando se trata de seu dinheiro e informações pessoais. Canais sem reações a postagens e com comentários desativados são suspeitos. Canais e páginas de administradores recém-criados também são sinais de alerta.

Verifique a legitimidade do projeto em fóruns e comunidades de terceiros. Os projetos devem ter, no mínimo, um documento técnico. Os contratos inteligentes de tais projetos devem passar por uma auditoria de segurança. Portanto, não deixe de prestar atenção a esse aspecto também.

Não clique em links suspeitos que possam aparecer no canal ou nos comentários das postagens. Não compartilhe seus dados e ative o 2FA de sua conta do Telegram.

Desconfie dos projetos que oferecem retornos muito altos em um curto período de tempo. E para se proteger de phishing, use antivírus e softwares especiais.

Conclusão

Não há garantia de cem por cento de proteção contra esquemas HoneyPot. No entanto, os usuários podem se proteger o máximo possível. Faça sua própria análise e aprenda a reconhecer possíveis projetos fraudulentos. E se você cair em um golpe, entre imediatamente em contato com a polícia e com especialistas em segurança cibernética.